Петербургские брандмауэры появились в результате бомбежек: правда или миф?

Автор:

Ольга Рябухина

Брандмауэры — вторая после дворов-колодцев достопримечательность непарадного Петербурга. Глухие стены с россыпью крошечных окошек, а иногда и вовсе без них, аскетичные и монументальные, производят сильное впечатление. Есть мнение, что эти стены не были задуманы застройщиками города и «оголились» после бомбежек Ленинграда. Санкт-Петербург.ру выяснил, правда это или миф.

Первые бомбардировки Ленинграда начались в начале сентября 1941 года. Во время налета авиации на город летели зажигательные, а следом фугасные бомбы: сначала дом охватывал пожар, а затем раздавался взрыв. Снаряды сбрасывали, как правило, в центр крыши, поэтому охваченная огнем постройка не могла разрушиться наполовину, обнажив одну стену: она либо сгорала изнутри, либо превращалась в развалины. Не будем также забывать, что немало разбомбленных зданий в Ленинграде восстановили после войны.

Не будем также забывать, что немало разбомбленных зданий в Ленинграде восстановили после войны.

Итак, утверждение, что петербургские брандмауэры появились после бомбежек, — миф. Каково же тогда их происхождение?

Многие петербургские дома с голыми брандмауэрами действительно выглядят как будто незавершенными и напоминают куски некогда целого пирога. Сложно поверить, что их могли построить такими «недосказанными». Однако это так: открытые брандмауэры — следствие специфической застройки Санкт-Петербурга.

В переводе с немецкого «Brandmauer» — «противопожарная стена». Возведенная из камня или кирпича без оконных проемов, она не позволяет огню перекидываться с одной постройки на соседнюю. Застройку «дом к дому» практиковали вплоть до середины 1730-х, когда в Петербурге случилась серия сильных пожаров, и новые дома начали возводить на небольшом расстоянии друг от друга.

Окончательно способ брандмауэрной застройки сформировался к 1760-м, когда строительство на центральных улицах вновь начали вести «сплошною фасадою», а дома примыкали друг к другу брандмауэрными стенами вплотную, без зазоров.

Постепенно каменные массивы кварталов уплотнялись и росли вверх. Городскую территорию осваивали неравномерно, поскольку принадлежала она разным владельцам. Так, из-за разницы в высоте и площади построек глухие брандмауэры неизбежно оказывались на виду.

Одним из первых мрачную красоту брандмауэров оценил художник-мирискусник Мстислав Добужинский. На его рисунках и акварелях начала 1900-х слепые стены без окон — частый сюжет, что еще раз подтверждает, что брандмауэры появились задолго до блокады города. На фоне слепых стен разворачивается небольшой рынок, простирается засыпанный снегом пустынный двор, пробегает одинокая повозка, запряженная лошадью.

Сегодня брандмауэры часто служат полотнами для экспериментов художников-граффитистов, хотя в Петербурге это пока редкая практика: преобразование города предпочитают не доверять фантазии молодых авторов. Множество рисунков на петербургских брандмауэрах инициированы городскими властями и представляют собой скорее просветительские, чем художественные проекты. Как, например, две «космические» стены недалеко от Чкаловской/

Как, например, две «космические» стены недалеко от Чкаловской/

фото: fotki.yandex.ru

Но есть и исключения. Одно из первых петербургских граффити — Будда на стене одного из домов Гаванского рабочего городка на Малом проспекте Васильевского острова. В начале 1980-х его создали студенты Мухинского училища в средневековой технике фрески, в которой работали флорентийские мастера. Именно поэтому рисунок сохранился до сих пор.

фото: citywalls.ru

фото: forum.awd.ru

Вотчина брандмауэров — Петроградская сторона. Журавли на Бармалеевой улице появились в конце 2000-х.

фото: ljplus.ru

Одно из свежих граффити на Петроградке — несколько расписанных стен напротив спортивной площадки по Малой Пушкарской.

фото: img0.liveinternet.ru

Брандмауэры вокруг скейтпарка на Введенской улице были расписаны местными художниками, но симпатичные сюжеты с летающими над историческим центром скейтерами уже успели затэгать. Кстати, два года назад над этими стенами пообещал поработать нью-йоркский граффитист Futura, но пока до Петербурга он не добрался.

Кстати, два года назад над этими стенами пообещал поработать нью-йоркский граффитист Futura, но пока до Петербурга он не добрался.

фото: the-village.ru

Tower брандмауэр / Архитектура / Независимая газета

21 СЕНТЯБРЯ 1927 года в «Рабочей газете» был опубликован фельетон «Круговое движение». Темой его было опошление революционных идей в мелкобуржуазной среде, а героем — гражданин, который ковырял в носу, глядя на церковь архидиакона Евпла.

— Сломать, — говорит, — ее надо! Зря стоит! Прямо надо говорить — даром!

Вижу — смекает человек. Действительно, даром церковь стоит, никто за постой денег не платит — просто бесплатная стоянка какая-то.

— Что, — переспрашиваю, — мешает?

— Еще бы. Тут бы круговое движение наладить, а она торчит!!!

— Куда же, опять извиняюсь, движение заворачивать будет, ежели тут без поворота?

— Куда, — отвечает, — надо, туда и завернет».

Куда завернуло — понятно. Ибо течет вода Кубань-реки, куда велят большевики. Церковь снесли, и 70 лет свято место было пусто.

Но вот недавно на углу Мясницкой и Милютинского переулка вырос загадочный дом. Мало того что стоит он подозрительно далеко от угла и что все его углы слегка скособочены, он еще и выходит на Мясницкую абсолютно глухими стенами. То есть тем, что в старой Москве называлось брандмауэром. Всякому дому, стоящему на улице, полагались два фасада — главный и дворовый, торцы же были глухими. Делалось это в рамках капиталистической корректности: если на соседнем участке начнет строиться дом, он будет вынужден далеко отступать от имеющегося — чтобы не застить свет его окнам. Что нечестно.

Но такого, чтоб брандмауэр оказывался фасадом, Москва еще не знала. Бывало, конечно, что сквозь исторический центр прорубали новые проспекты и старые дома вылезали на него глухими стенками — как, например, на Новом Арбате, но там все было понятно. Тут же — явно новый дом.

Тут же — явно новый дом.

Наконец, главная загадка: на заборе, за которым заканчивается стройка, висит плакат: «Строительство делового центра. ЗАО «Мастерская 19». И картинка. Но построенный дом подозрительно не похож на нарисованный. Тут — башня, там — коробка. Тут — гигантская глыба сахара, там — желе, обвешанное цукатами. Тут 8 этажей, там — 10. Ну ничего общего.

«Что же это за нелепица такая? — думает прохожий, — чего это дом стоит… даром?» А дело вот в чем. В середине 90-х годов мастерская Михаила Посохина (директора «Моспроекта-2») спроектировала непосредственно на этом углу офисное здание. Фирменную такую посохинскую стекляшку, на которую навесили кучу арочек, сандриков и башенок — как бы «неоклассику». Дом, по словам Посохина, должен был «безболезненно войти в контекст старой московской архитектуры, продолжая архитектурную традицию времен Рябушинских, Кузнецова и др». Но вместо этого стройка так вклинилась в почву, что соседний дом по Мясницкой рухнул, а двухэтажный домик по Милютинскому пошел трещинами.

Снести этот последний — как ценный элемент исторической среды — Охрана памятников не давала, началась реконструкция, которая, как в Москве водится, плавно перешла в «воссоздание с надстройкой». То есть от дома остался только фасад, несущие конструкции заменили полностью, а надстройка (ценой настойчивости заказчика) постепенно оказалась почти самостоятельным 8-этажным домом. Но, поскольку рядом строился Посохин и было ясно, что со стороны Мясницкой эта самая «надстройка» будет напрочь закрыта его домом, стены ее сделали глухими.

А дальше случилось невероятное. Посохин — который все свои безобразия обычно доводит до конца — неожиданно дал сбой. Кризисом 98-го деньги у инвестора кончились, и стройку законсервировали. Остался громадный котлован и забор. С плакатиком. А «надстройку» тем временем доделали. Как и планировалось — с брандмауэрами. Которым пришлось работать фасадами.

Ситуация, в общем-то, стандартная — да вот результат нерядовой. Вроде бы не свою роль здание играет, и средства неподходящие, и вообще — бардак. Но при этом дом получился необычайно эффектным и с ролью доминанты неожиданно справился. Источниками образа были одни ограничения: участок маленький, кривой, да еще чьим-то задником надо быть. Просто бесплатная стоянка какая-то. А оказалось, что и острые формы его весь этот хаос удерживают, и белизна стен чудо как хороша посреди окружающей мутности, и тени на них играют. Чудно, конечно: эдакий айсберг посреди городской сумятицы — но хорошо же. Можно еще эти стены какой-нибудь суперграфикой оснастить. Не кока-кольской рекламой, конечно, а чем-нибудь типа «Нигде, кроме как в Моссельпроме». Но можно и чистыми оставить — тоже красиво.

Вроде бы не свою роль здание играет, и средства неподходящие, и вообще — бардак. Но при этом дом получился необычайно эффектным и с ролью доминанты неожиданно справился. Источниками образа были одни ограничения: участок маленький, кривой, да еще чьим-то задником надо быть. Просто бесплатная стоянка какая-то. А оказалось, что и острые формы его весь этот хаос удерживают, и белизна стен чудо как хороша посреди окружающей мутности, и тени на них играют. Чудно, конечно: эдакий айсберг посреди городской сумятицы — но хорошо же. Можно еще эти стены какой-нибудь суперграфикой оснастить. Не кока-кольской рекламой, конечно, а чем-нибудь типа «Нигде, кроме как в Моссельпроме». Но можно и чистыми оставить — тоже красиво.

Стоит отметить, что и внутри у этого дома нет никаких проблем с освещением: архитектор ловко сгреб к глухим стенам лестницы и прочую коммуникацию — а за счет больших окон на фасаде со стороны Милютинского светом дом просто-таки напоен. Кстати, фасады эти стильны и современны — вот только разглядеть их из узкого переулка затруднительно.

Секрет же чуда прост: делал дом хороший архитектор, Николай Лызлов. Тот самый, что построил магазин на Семеновской, где в кирпичный параллелепипед врезался стеклянный и который был признан «лучшим зданием» на последней «АрхМоскве». И делал он этот дом честно как задник, без всякой простите за каламбур, задней мысли. Делал, имейте в виду, постоянно сверяясь с виртуальным соседом какового мы полагаем образцом архитектуры посредственной. А получил отличную архитектуру. Остается рассчитывать на это как на метафору: что все хорошие зодчие, пока еще большей частью остающиеся «задниками», таким же вот неестественно естественным путем станут «фасадом» московской архитектуры.

P.S. Ну а тот факт, что у Посохина тут не вышло, имеет свое, пусть и специфическое обоснование. Он-то свой дом на костях строил, на месте церковного погоста. Гараж, понимаешь, подземный, с поворотным кругом. Вот и получил — «круговое движение».

типов и архитектуры брандмауэров | Infosec Resources

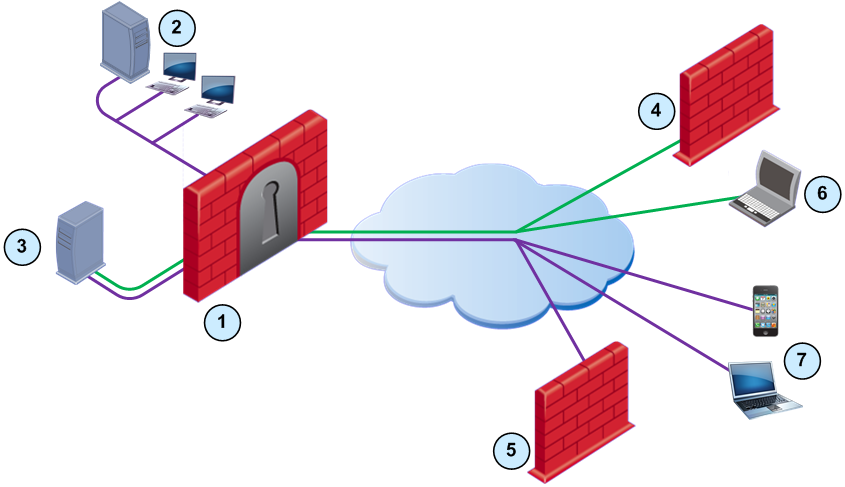

Брандмауэр — это устройство сетевой безопасности, расположенное по периметру корпоративной сети, поэтому все пакеты, входящие и исходящие из сети, сначала проходят через брандмауэр, и соответствующие действия предпринимаются на основе сетевых правил, настроенных организацией.

Брандмауэр размещается на сетевом уровне рядом с маршрутизатором для фильтрации всех сетевых пакетов в соответствии с настроенным правилом. Таким образом, проектирование брандмауэра и размещение его в правильном месте в архитектуре корпоративной сети имеет первостепенное значение, поскольку он контролирует входящий и исходящий трафик.

Факторы для проектирования брандмауэраПри проектировании брандмауэра необходимо учитывать множество факторов. Основные из них:

- Способность организации внедрять и развивать архитектуру

- Бюджет, выделенный организацией

- Цели сети

Существует четыре широко используемых архитектурных реализации брандмауэров. Это маршрутизаторы с фильтрацией пакетов, экранированные брандмауэры хостов, брандмауэры с двойным подключением и экранированные брандмауэры подсети. Давайте разберемся с каждым из них подробно.

Маршрутизаторы пакетной фильтрации

Большинство организаций используют маршрутизаторы как интерфейс к Интернету. Этот маршрутизатор размещается по периметру между внутренними сетями организации и интернет-провайдером. Эти маршрутизаторы могут быть настроены на прием или отклонение пакетов в соответствии с правилами организации. Это один из простых и эффективных способов снизить риск организации из-за Интернета.

Недостатки

Длина и сложность наборов правил, применяемых для фильтрации пакетов, могут увеличиваться и снижать производительность сети. Кроме того, он страдает от отсутствия аудита и надежных механизмов аутентификации.

Брандмауэры экранированных хостов

Этот брандмауэр сочетает в себе маршрутизатор с фильтрацией пакетов и отдельный брандмауэр, такой как прокси-сервер приложений. При таком подходе маршрутизатор проверяет пакет перед входом во внутреннюю сеть и минимизирует трафик и сетевую нагрузку на внутренний прокси-сервер. Прокси-сервер приложения проверяет протокол прикладного уровня, такой как HTTP или HTTPS, и выполняет прокси-сервисы. Этот отдельный хост называется хостом-бастионом и может быть хорошей мишенью для внешних атак, поэтому он должен быть тщательно защищен.

Прокси-сервер приложения проверяет протокол прикладного уровня, такой как HTTP или HTTPS, и выполняет прокси-сервисы. Этот отдельный хост называется хостом-бастионом и может быть хорошей мишенью для внешних атак, поэтому он должен быть тщательно защищен.

Хост-бастион хранит копии внутренних документов, что делает его перспективной мишенью для злоумышленников. Хозяин-бастион также часто называют Жертвенным Хозяином.

Преимущество

Эта конфигурация требует, чтобы злоумышленник взломал и скомпрометировал две отдельные системы, прежде чем получить доступ к внутренним данным. Таким образом, хост-бастион и маршрутизатор защищают данные и обеспечивают более эффективную и безопасную реализацию.

Межсетевые экраны с двумя хостами

Эта архитектура представляет собой более сложную реализацию экранированных межсетевых экранов. В этом архитектурном подходе хост-бастион поддерживает две NIC (сетевые интерфейсные карты) в конфигурации хоста-бастиона. Одна из сетевых карт подключена к внешней сети, а другая — к внутренней, что обеспечивает дополнительный уровень защиты.

Одна из сетевых карт подключена к внешней сети, а другая — к внутренней, что обеспечивает дополнительный уровень защиты.

Эта архитектура часто использует преобразование сетевых адресов (NAT). NAT — это метод сопоставления внешних IP-адресов с внутренними IP-адресами, что создает барьер для вторжения внешних злоумышленников.

Экранированные брандмауэры подсети (с DMZ)

Из всех доступных архитектур Экранированный брандмауэр подсети широко используется и внедряется в корпоративных сетях. Экранированные брандмауэры подсети, как следует из названия, используют DMZ и представляют собой комбинацию шлюзов с двойным подключением и экранированных брандмауэров узлов.

В настройках брандмауэра экранированной подсети сетевая архитектура состоит из трех компонентов, и настройка выглядит следующим образом:

- 1-й компонент: этот компонент действует как общедоступный интерфейс и подключается к Интернету.

- 2-й компонент: Этот компонент представляет собой среднюю зону, называемую демилитаризованной зоной.

- 3-й компонент: система в этом компоненте подключается к интрасети или другой локальной архитектуре.

Преимущество

Использование дополнительного «уровня» и других аспектов экранированного брандмауэра подсети делает его приемлемым выбором для многих сайтов с интенсивным или высокоскоростным трафиком. Экранированный брандмауэр подсети также повышает пропускную способность и гибкость.

Заключение

В этой статье мы рассмотрели различную архитектуру и реализацию брандмауэров в типичной сети. В соответствии с потребностями и требованиями необходимо выбрать правильную архитектуру и использовать ее для защиты сети от внешних атак и вторжений.

Источники

- https://www.techopedia.com/definition/16146/screened-subnet-firewall

- http://www.blacksheepnetworks.com/security/info/fw/steph/theory.html

- http://www.idc-online.com/technical_references/pdfs/data_communication/Firewall_Architectures.

pdf

pdf - https://ecomputernotes.com/computernetworkingnotes/security/types-of-firewall-architectures

Архитектура брандмауэра | Подробнее о различных архитектурах брандмауэров

Брандмауэр — это очень обширное понятие. День за днем появляются новые улучшения с улучшенным дизайном, новой прошивкой, новыми обновлениями программного обеспечения, новыми функциями и т. Д. В брандмауэре доступна различная архитектура, такая как архитектура брандмауэра с экранированным хостом, архитектура брандмауэра маршрутизаторов с фильтрацией пакетов, архитектура брандмауэра с двойной адресацией. , защищенная архитектура брандмауэра подсети. В соответствии с промышленными требованиями и дизайном сети нам необходимо выбрать подходящую архитектуру брандмауэра.

Основная концепция брандмауэра заключается в защите внутренней или организационной среды от любых внешних атак безопасности. Точно так же три основных аспекта будут определять конфигурацию брандмауэра, такие как цель сети с точки зрения организации, возможности разработки и то, как нам нужно ее реализовать. Рассматривая это с точки зрения аппаратного уровня, мы также должны учитывать бюджет.

Рассматривая это с точки зрения аппаратного уровня, мы также должны учитывать бюджет.

Архитектура брандмауэра в деталях

В брандмауэре доступны различные типы архитектуры. Ниже приведены типы архитектуры:

1 Архитектура брандмауэра экранированного хоста

Мы внесли некоторые улучшения в архитектуру брандмауэра маршрутизаторов с фильтрацией пакетов в архитектуре брандмауэра экранированного хоста. В этой архитектуре мы используем метод брандмауэра маршрутизаторов с фильтрацией пакетов с выделенным или отдельным брандмауэром. Он известен как прокси-сервер приложений. В архитектуре брандмауэра маршрутизатора с фильтрацией пакетов у нас очень большие накладные расходы на фильтрацию сетевого трафика (поскольку список контроля доступа увеличивается). Из-за этого мы сталкиваемся с множеством проблем. Здесь мы попытались преодолеть это и добавили выделенный брандмауэр. Этот метод позволит маршрутизатору к брандмауэру. Благодаря этой архитектуре маршрутизаторы будут предварительно проверять сетевой трафик или пакеты, чтобы минимизировать нагрузку на сеть. Это также поможет распределить нагрузку.

Это также поможет распределить нагрузку.

Отдельный прокси-сервер приложений будет работать на уровне 7 (по протоколу TCP). Он будет фильтровать пакеты на уровне приложения. Он имеет возможность фильтровать такие пакеты, как HTTP, HTTPS, FTP, SFTP и т. д. Другими словами, отдельный прокси-сервер приложений также известен как хост-бастион. Это будет высокая вероятность внешней атаки, и это также будет менее безопасно. Хост действий или отдельный прокси-сервер приложения хранит кэшированные копии веб-документов. Но в этой архитектуре внешнему злоумышленнику необходимо скомпрометировать две разные системы. Перед любой атакой он также получит доступ к внутренним данным.

- Рабочий процесс: В соответствии с приведенной выше архитектурой доступен отдельный хост, то есть хост-бастион. Он действует как прокси-сервер для балансировки нагрузки на брандмауэр. Брандмауэр содержит весь набор правил и контроль доступа. Сервер-бастион поможет отфильтровать сетевой трафик.

Если это допустимый пакет, он позволит ему через прокси-сервер получить доступ к внутреннему фильтрующему маршрутизатору, продвигаясь дальше во внутренней сети.

Если это допустимый пакет, он позволит ему через прокси-сервер получить доступ к внутреннему фильтрующему маршрутизатору, продвигаясь дальше во внутренней сети.

2. Архитектура брандмауэра маршрутизаторов с фильтрацией пакетов

Многие организации нуждаются в подключении к Интернету. Если мы включим подключение к Интернету, организация без брандмауэра будет открыта для внешнего мира. Чтобы избежать внешней атаки безопасности, нам необходимо установить и настроить брандмауэр. В маршрутизаторах с фильтрацией пакетов у нас есть концепция маршрутизатора. Здесь интерфейс маршрутизатора выступает в качестве интернет-провайдера для организации. Маршрутизатор действует как посредник между организацией и интернет-провайдером. На том же уровне мы включаем процесс фильтрации сетевых пакетов.

Если могут прийти какие-либо нежелательные пакеты, то он будет отфильтровывать их на том же уровне. Следовательно, пакеты будут удалены или отклонены. Он не войдет в сеть уровня организации. Это очень простой способ реализации. Это также поможет снизить риск внешних угроз безопасности. Но и у него мало забот. Если мы пойдем с маршрутизаторами с фильтрацией пакетов, то будет меньше аудита сетевого трафика. Точно так же у нас также есть недостаток механизма строгой аутентификации. День за днем список контроля доступа будет расти. Следовательно, фильтрация входящих сетевых пакетов потребует очень больших накладных расходов. Из-за чего также снизится производительность сети. В некоторых случаях мы столкнемся с отставанием.

Это очень простой способ реализации. Это также поможет снизить риск внешних угроз безопасности. Но и у него мало забот. Если мы пойдем с маршрутизаторами с фильтрацией пакетов, то будет меньше аудита сетевого трафика. Точно так же у нас также есть недостаток механизма строгой аутентификации. День за днем список контроля доступа будет расти. Следовательно, фильтрация входящих сетевых пакетов потребует очень больших накладных расходов. Из-за чего также снизится производительность сети. В некоторых случаях мы столкнемся с отставанием.

- Рабочий процесс: Это основной метод реализации брандмауэра. Здесь интернет-провайдер предоставит организации интернет-соединение. Затем он подключается к внешнему фильтрующему маршрутизатору. Во-первых, на брандмауэре нам нужно добавить список ACL и конфигураций. Затем с помощью той же конфигурации сетевой трафик будет фильтроваться и проходить на внутренний фильтрующий маршрутизатор. Кроме того, внутренний фильтрующий маршрутизатор будет выделять сетевой трафик во внутреннюю сеть уровня организации.

3. Архитектура брандмауэра с двойным подключением

Теперь сложность архитектуры возрастает, поскольку нам нужна высокая производительность и меньшая задержка сети. В предыдущей архитектуре брандмауэра мы использовали единую сетевую межфазную карту. Но когда мы используем такой тип архитектуры брандмауэра, хост-бастион будет содержать две разные сетевые межфазные карты. В этой архитектуре одна сетевая межфазная карта будет подключаться к внешней сети, а другая сетевая межфазная карта будет подключаться к внутренней сети. Здесь весь сетевой трафик будет физически проходить от брандмауэра, который находится между внутренней и внешней сетевыми межфазными картами.

- Рабочий процесс: В этой архитектуре нет отдельного прокси-сервера. В этой архитектуре брандмауэра доступны две разные сетевые карты. В одном сетевом адаптере будет подключено внешнее соединение с провайдером. Во втором сетевом адаптере будет подключаться внутренняя сеть.

pdf

pdf Если это допустимый пакет, он позволит ему через прокси-сервер получить доступ к внутреннему фильтрующему маршрутизатору, продвигаясь дальше во внутренней сети.

Если это допустимый пакет, он позволит ему через прокси-сервер получить доступ к внутреннему фильтрующему маршрутизатору, продвигаясь дальше во внутренней сети.